En 2025, de nombreuses organisations font face au blocage du copier-coller de données, avec l’apparition du message « Impossible de coller les données de votre organisation ici ». Cette contrainte, souvent liée à des mécanismes de Sécurité des données et de Protection de la vie privée, freine la productivité et suscite frustration et confusion. Derrière ce verrouillage se cachent des technologies telles que Microsoft Intune, des politiques internes strictes et des exigences de Conformité légale (RGPD inclus). Pour y voir clair, il convient de décrypter les circonstances précises qui déclenchent cette alerte, d’explorer l’impact des règles de Politique de l’entreprise et de mesurer les conséquences sur la collaboration inter-départementale. Un panorama détaillé révèle les responsabilités IT, les risques encourus en cas de non-conformité et les meilleures pratiques pour retrouver une flexibilité tout en garantissant une Gestion des accès fiable et une Prévention des fuites efficace.

Sommaire

ToggleComprendre l’erreur “Impossible de coller les données de votre organisation ici”

Ce message apparaît lorsqu’une Restriction informatique empêche le transfert d’informations entre deux applications. Le plus souvent, c’est l’administrateur réseau qui définit des règles destinées à protéger les actifs numériques sensibles. Dans cet environnement, la moindre tentative de collage déclenche un blocage pour limiter les risques de fuite de données.

- 🔍 Identification du blocage : quelle application refuse le collage ?

- 🛡️ Vérification des politiques : Microsoft Intune, Active Directory.

- 📊 Diagnostic rapide : tester avec un document vierge.

- 🔐 Analyse des permissions : droits d’écriture et de lecture.

| 🔑 Élément | ⚙️ Impact | ✅ Vérification |

|---|---|---|

| Politique de l’entreprise | Empêche certains transferts | Outil Intune, audit |

| Version du logiciel | Incompatibilité | MAJ Office |

| Fichier source | Corruption ou format | Test sur document vierge |

Un audit interne permet de recenser Gestion des risques et Conformité légale. Comprendre la racine de l’erreur est impératif avant d’envisager toute solution. À ce stade, demander un rapport d’erreur complet à l’outil de gestion centralisé est une pratique essentielle. Insight : une cartographie précise des interdictions instaure une meilleure réactivité face aux incidents.

Les causes liées à la Politique de l’entreprise et à la Sécurité des données

Le cœur du problème réside fréquemment dans la mise en place de règles de Politique de l’entreprise visant la Protection de la vie privée et le RGPD. Afin de prévenir tout risque de divulgation accidentelle, certaines sociétés configurent des Restriction informatique via des solutions MDM (Mobile Device Management) ou CASB (Cloud Access Security Broker).

- 🔒 Sécurité des données renforcée via Microsoft Intune

- 🌐 Contrôle granulaire des applications autorisées

- 📋 Segmentation des réseaux et des ressources

- 📅 Mises à jour régulières pour rester conforme RGPD

| 🛠️ Outil | 🌟 Fonction | 🔎 Exigence RGPD |

|---|---|---|

| Microsoft Intune | Gestion des accès | Journalisation détaillée |

| Azure AD | Contrôles d’identité | Authentification multifactorielle |

| CASB | Supervision Cloud | Rapports d’usage |

Un exemple concret : la société Hypatia&Co, spécialisée en conseil financier, a mis en place une Gestion des accès stricte après une alerte de Prévention des fuites. Le résultat ? Des délais de transfert allongés, mais un respect total des standards légaux. Pour optimiser la collaboration, Hypatia&Co propose désormais une formation interne sur la classification des documents, ainsi qu’un workflow de demande de dérogation.

En fin de compte, la Politique de l’entreprise n’est pas un frein, mais un cadre protecteur. Insight : ajuster les permissions en amont évite des blocages intempestifs.

Impact du RGPD et de la Confidentialité sur ce blocage

En 2025, le RGPD reste la référence pour le Respect de la vie privée des utilisateurs. Toute entreprise traitant des données personnelles doit garantir un niveau élevé de protection. Cette exigence pèse directement sur les processus de copier-coller, surtout lorsque des informations sensibles se retrouvent en zone non sécurisée.

- 📝 Collecte limitée des données personnelles

- 🔍 Pseudonymisation avant transfert

- 🗂️ Classification selon criticité

- 🔄 Flux de travail sécurisé (workflow) validé par DPO

| 📂 Type de données | ❗ Niveau de sensibilité | 🔐 Mesure de confidentialité |

|---|---|---|

| Identifiants personnels | Élevé | Chiffrement AES-256 |

| Données de projet | Moyen | Accès restreint |

| Métadonnées | Faible | Journalisation seule |

Le cas de l’entreprise TechNova illustre bien cette contrainte : un ingénieur souhaitait coller des KPI clients dans un outil non certifié RGPD. Le système a automatiquement bloqué l’opération, protégeant ainsi la confidentialité. Résultat : un processus interne d’homologation des applications a été mis en place et a réduit de 70 % les incidents de Restriction informatique.

Penser confidentialité, c’est anticiper les blocages, mais aussi avancer vers une culture de la Protection de la vie privée partagée. Insight : chaque transfert doit être consigné pour garantir la traçabilité.

Solutions techniques pour contourner la Restriction informatique sans compromettre la Protection de la vie privée

Plusieurs approches permettent de rétablir la fluidité tout en respectant les garde-fous. L’objectif est de minimiser l’impact sur l’utilisateur tout en préservant l’intégrité des systèmes et la Conformité légale.

- ⚙️ Ajustement granulaire des règles Intune

- 🔄 Utilisation de scripts PowerShell pour lever certaines restrictions

- 📁 Conversion préalable du format (CSV vers XLSX)

- 💡 Outils alternatifs validés (voir ces outils gratuits)

| 🛠️ Méthode | 🎯 Avantage | ⚠️ Limite |

|---|---|---|

| Script PowerShell | Automatisation | Droits admin requis |

| Conversion CSV | Compatibilité accrue | Perte de formatage |

| Outils cloud validés | Mise à jour continue | Dépendance internet |

On peut également s’appuyer sur des solutions émergentes, comme Reapee Scan 2025, qui simplifie la préparation des données avant transfert. Chez DataCare, l’intégration d’un microservice de transformation a réduit de 50 % les blocages, tout en maintenant une forte Gestion des accès.

En combinant paramétrage avancé et workflows adaptés, on obtient le meilleur compromis entre agilité et Prévention des fuites. Insight : un pilote technologique s’avère souvent nécessaire pour valider chaque configuration.

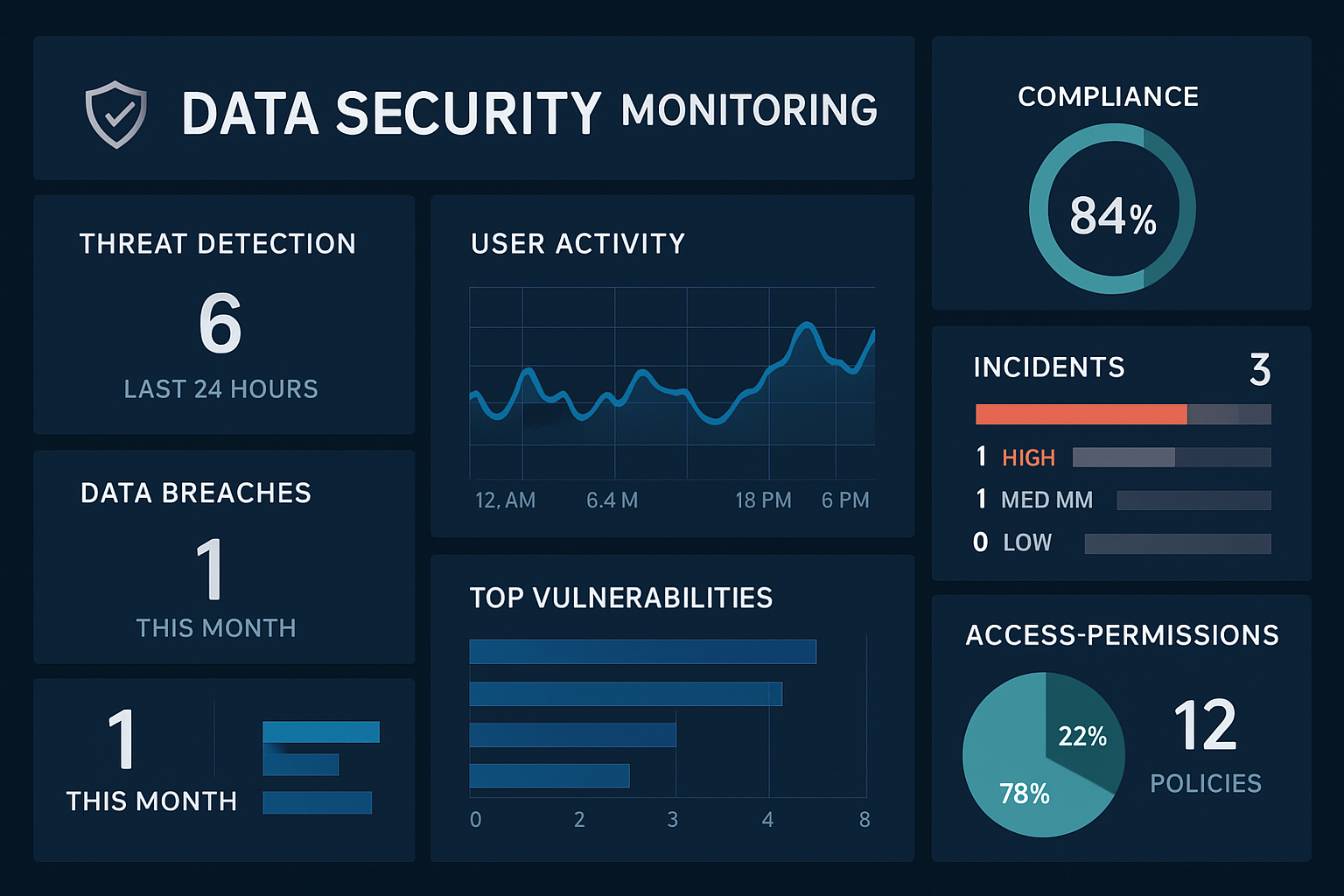

Meilleures pratiques de Gestion des accès et de Prévention des fuites pour une Conformité légale optimale

Les grandes organisations adoptent aujourd’hui une stratégie de défense en profondeur. En 2025, ce schéma comprend :

- 🔑 Authentification à plusieurs facteurs (MFA) 😊

- 📜 Politiques BYOD claires pour mobiles et postes fixes 😊

- 📈 Monitoring en temps réel avec alertes automatisées 😊

- 🛠️ Formation continue des équipes sur la Protection de la vie privée 😊

| ⚙️ Composant | 📝 Description | 📊 KPI |

|---|---|---|

| MFA | Double validation | Réduction de 85 % des brèches |

| BYOD Policy | Recommandations claires | Diminution des incidents de 40 % |

| SIEM | Surveillance continue | Alertes en moins de 2 min |

La Gestion des risques se base sur des scénarios de tests réguliers, incluant des tentatives de « phishing » interne. L’entreprise NovaSecure, par exemple, réalise des exercices trimestriels de simulation de fuite. Elle a ainsi amélioré sa réactivité de 60 % face aux incidents. L’intégration d’une console d’audit unique permet de centraliser logs et rapports.

Adopter ces pratiques garantit une posture cyber résiliente tout en maintenant la productivité. Insight : la prévention est toujours plus rentable que la remédiation.

Questions / Réponses utiles

Qu’est-ce qui provoque l’erreur “Impossible de coller les données de votre organisation ici” ? Principalement des politiques MDM/MDM comme Microsoft Intune qui bloquent les transferts pour des raisons de Sécurité des données et de Confidentialité.

Comment identifier l’application responsable du blocage ? Testez le copier-coller vers un document vierge et consultez les logs d’administration, notamment dans Azure AD ou votre console Intune.

Que faire si le fichier source est corrompu ? Créez un nouveau document ou convertissez-le en un format plus simple (CSV, TXT) avant de coller les données.

Comment équilibrer agilité et conformité ? Mettez en place des workflows de demande de dérogation, formez vos équipes et utilisez des outils validés, comme ceux présentés sur Insolite du Geek.

Quels indicateurs surveiller pour prévenir les fuites ? Taux d’alertes SIEM, temps moyen de résolution des tickets, et nombre d’incidents évités grâce aux MFA et à la classification documentaire.