Il est possible d’identifier la plupart des comptes Instagram anonymes en appliquant trois démarches simples et légales.

En bref — étapes rapides, temps estimé, outils et erreurs à éviter

Étapes clés : 1) Analyser le profil public (bio, photos, hashtags) — 10–30 min ; 2) Rechercher les images et pseudonymes via recherche inversée et moteurs — 20–60 min ; 3) Croiser les traces sur d’autres plateformes ou services d’analyse — 30–120 min. Outils recommandés : navigateur, moteurs de recherche inversée d’images, Social Blade, outils d’extraction de métadonnées, et, si nécessaire, un service professionnel. Erreurs fréquentes : tenter de forcer l’accès à des données privées ⚠️, confondre corrélation et identité, partager les informations trouvées sans vérification.

Chapô : Avec plus d’un milliard d’utilisateurs, Instagram concentre des profils publics et anonymes qui peuvent poser problème pour des particuliers et des entreprises. Le présent dossier décrit des méthodes légales et pratiques pour lever l’anonymat d’un Compte Mystère, tout en respectant la vie privée. S’appuyant sur une approche méthodique et éthique, il guide le lecteur pas à pas : reconnaître les indices visibles, extraire des traces techniques, puis recouper les éléments avec d’autres sources. Chaque section propose des exemples, des listes de vérification et un tableau récapitulatif pour faciliter l’action. Ce contenu vise autant les freelance et community managers que les responsables de PME qui veulent protéger leur réputation ou comprendre qui se cache derrière un profil anonyme.

Sommaire

ToggleComment découvrir qui se cache derrière un compte Instagram en 3 étapes pratiques

Première étape : analyser le profil public. Commencez par la bio, la photo de profil et la liste des abonnés. La bio peut contenir des indices discrets : un nom mal orthographié, une localisation, une adresse e‑mail abrégée ou un lien externe. La photo de profil, même s’il s’agit d’un avatar, peut être réutilisée ailleurs.

Deuxième étape : lancer une recherche inversée d’image et vérifier les métadonnées. La plupart des images publiées perdent leurs métadonnées EXIF suite à la compression, mais des versions antérieures peuvent circuler sur le web. Une recherche inversée peut révéler des comptes similaires ou des versions de la même photo sur d’autres sites.

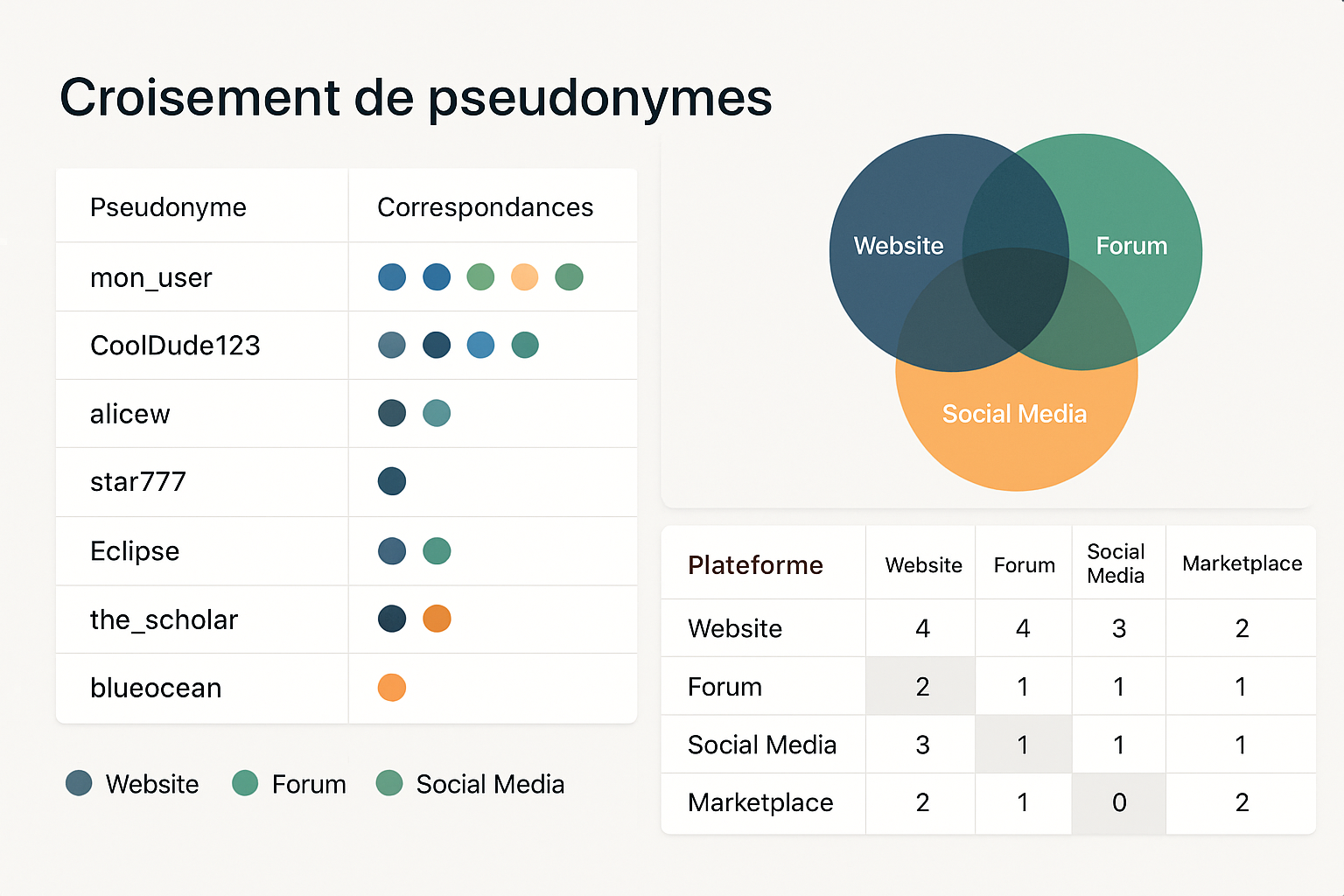

Troisième étape : recouper les pseudonymes et les éléments techniques avec d’autres plateformes. Un même pseudo sur Twitter, TikTok ou un forum peut suffire à établir un lien. Les plateformes d’analyse publiques, comme Social Blade, permettent d’observer l’historique d’un compte et de repérer des synchronies dans les publications.

Checklist rapide pour lancer l’enquête

- 🔍 Vérifier la bio et le lien externe

- 📸 Lancer une recherche inversée de la photo de profil

- 🧭 Analyser les hashtags récurrents et la géolocalisation

- 🔗 Chercher le pseudonyme sur d’autres plateformes

- ⚖️ S’assurer de rester dans le cadre légal

| Étape 🔎 | Durée estimée ⏱️ | But 🎯 |

|---|---|---|

| Analyser le profil | 10–30 min | Repérer indices visibles |

| Recherche inversée | 20–60 min | Trouver occurrences de l’image |

| Croisement multi‑plateformes | 30–120 min | Vérifier correspondances |

Exemple concret : une PME cliente de l’Agence Investigram reçoit des messages diffamatoires depuis un Compte Mystère. En suivant ces trois étapes, l’équipe repère une photo réutilisée sur un blog local et retrouve, via le pseudonyme, un profil public sur un réseau professionnel. Le lien entre les comptes permet d’identifier l’origine du harcèlement sans recourir à des méthodes intrusives.

Insight : les premières indications se trouvent presque toujours dans le public ; savoir observer multiplie les chances de réussite. Prochaine étape : comment lire précisément les indices du profil — bio, photos et interactions — pour extraire des preuves solides.

Analyser le profil public : bio, photos, hashtags et interactions

La bio et la page publique sont la source d’indices la plus directe. La bio peut contenir une adresse e‑mail partielle, une profession, ou un lien vers un site personnel. Même une mention apparemment anodine dans la bio peut servir de fil d’Ariane. Les photos, quant à elles, livrent souvent des informations sur le lieu, le style de vie, et les contacts.

Bio et lien externe — comment en tirer parti

La bio est souvent négligée mais elle est structurée pour être retrouvée par moteur de recherche. Un pseudo répété dans le lien externe, ou une redirection vers une page personnelle, conduit rapidement à des informations identifiantes. Cherchez des variantes d’orthographe ou des diminutifs : par exemple « martin_d55 » peut renvoyer à « martindupont55 » sur d’autres services.

- 📧 Email partiel dans la bio ⇒ tenter des combinaisons plausibles

- 🔗 Lien externe ⇒ visiter et inspecter la page cible

- 🏷️ Mentions de lieu ⇒ vérifier les publications géolocalisées

| Élément 🔎 | Indice fréquent 💡 | Action recommandée ✅ |

|---|---|---|

| Bio | Nom partiel, métier | Recherche Google du pseudo + métiers |

| Photo de profil | Même image ailleurs | Recherche inversée d’image |

| Hashtags | Groupes et intérêts | Explorer hashtags pour communauté |

Photos et métadonnées — procédure étape par étape

Étape 1 : télécharger l’image en qualité maximale disponible. Étape 2 : lancer une recherche inversée (Google Images, TinEye). Étape 3 : analyser les résultats pour retrouver d’autres occurrences. Si une même photo apparaît sur un blog ou un portfolio, la piste est souvent suffisante pour remonter à une identité.

- 📷 Télécharger l’image publiée

- 🔁 Lancer la recherche inversée

- 🧾 Vérifier les pages référencées pour dates et auteurs

Exemple : un photographe amateur repère sa photo utilisée comme avatar par un Compte Mystère. La recherche inversée mène à une galerie où la photo est créditée avec un nom complet. En recoupant avec le pseudo et des hashtags locaux, l’identité est établie.

Insight : la combinaison bio + image + hashtags se révèle souvent décisive ; il faut structurer la vérification pour transformer chaque indice en piste exploitable.

Recherche inversée d’images et extraction de métadonnées : techniques avancées

Une recherche inversée bien menée révèle des occurrences de la même image et parfois des versions non compressées qui conservent des métadonnées. L’extraction EXIF peut donner la date, l’appareil, et parfois la localisation — si elle n’a pas été supprimée. Les outils dédiés facilitent la tâche, mais il est souvent possible de s’en sortir avec des services gratuits et un peu de méthode.

Outils et méthodes pour la recherche inversée

- 🔍 Google Images — bon pour les occurrences web larges

- 🐘 TinEye — efficace pour retrouver des images modifiées

- 🛠️ Outils EXIF en ligne — pour extraire métadonnées si présentes

- 🧩 Services de rétro‑ingénierie d’image — parfois payants mais utiles

| Outil 🧰 | Usage principal 📌 | Coût 💶 |

|---|---|---|

| Google Images | Recherche large d’occurrences | Gratuit |

| TinEye | Reconnaissance d’images modifiées | Freemium |

| Outils EXIF | Extraction de métadonnées | Gratuit/Payant |

Procédure détaillée : sauvegarder la photo, vérifier si la version disponible garde des métadonnées, lancer l’analyse EXIF. Si les métadonnées sont absentes, comparer la photo contre des bases d’images (photothèques, blogs). Repérer les différences de cadrage ou les miniatures, car elles trahissent parfois la source originale.

Exemple d’application : une photo postée sur Instagram par un Compte Mystère a été prise par un photographe professionnel et publiée sur son portfolio en 2023. La recherche inversée renvoie à la page du photographe, qui confirme la propriété de l’image. Cette preuve visuelle, recoupée avec le pseudo et les commentaires, suffit à documenter la piste.

Insight : la recherche inversée est l’un des outils les plus rentables en temps ; même sans métadonnées EXIF, les occurrences peuvent conduire à l’auteur.

Croiser les pseudonymes et les traces sur d’autres plateformes

Le croisement de données est la phase où les indices isolés deviennent une preuve cohérente. Un pseudonyme utilisé sur plusieurs sites, une image repostée, un style d’écriture — tous ces éléments, mis bout à bout, dessinent un profil plausible. La démarche consiste à systématiser les recherches et à documenter les correspondances.

Méthode pratique pour croiser les données

- 🧾 Lister toutes les variantes du pseudo (minuscules, chiffres, underscore)

- 🌐 Chercher ces variantes sur Google, Twitter, TikTok, forums et marketplaces

- 🔗 Vérifier si le même lien externe apparaît ailleurs

- 📅 Relever les dates de publications pour vérifier synchronies

| Type de trace 🔗 | Où chercher 🌍 | Indice exploitable 🕵️ |

|---|---|---|

| Pseudo | Twitter, TikTok, forums | Mêmes habitudes linguistiques |

| Image | Blogs, portfolios | Crédit photo, auteur |

| Hashtag | Groupes locaux, pages événement | Participation à un lieu/événement |

Exemple concret : le pseudo « TrouveMoi_92 » est revenu sur un forum local, accompagné d’un lien vers un profil professionnel. Les dates de publication correspondent à celles des posts Instagram. Le recoupement permet d’affirmer la forte probabilité que les comptes appartiennent à la même personne.

Conseil pratique : documenter chaque correspondance avec captures d’écran et URL, car cela facilitera toute action ultérieure, administrative ou juridique. Pour des vérifications plus poussées, il est possible de recourir à des services spécialisés qui feront le croisement à grande échelle.

Insight : le croisement transforme des indices faibles en preuve solide ; la méthode systématique est la clef.

Services et outils légaux : pour qui, coûts, limites et alternatives

Quand les indications publiques ne suffisent plus, des services et outils professionnels interviennent. Il est essentiel de choisir selon l’objectif : vérification d’identité légale, protection de la réputation, ou simple curiosité légitime. Le choix dépend du budget, du besoin d’exhaustivité et des contraintes juridiques.

Pour qui ? Ce que ça remplace, limites et coûts

- 🧑💼 Pour les PME et freelances : établir l’origine d’une campagne diffamatoire

- 🏢 Pour les RH : vérifier la cohérence d’un candidat public

- ⚖️ Pour les particuliers : preuve avant action juridique

| Service 🔧 | Pour qui 👥 | Limite ⚠️ | Coût indicatif 💶 |

|---|---|---|---|

| Analyse de médias sociaux | PME / Agences | Données publiques uniquement | 100–1 000 € / mission |

| Rétro‑ingénierie d’image | Journalistes / Avocats | Pas toujours concluante | Variable |

| Enquêteur privé numérique | Particuliers | Coûteux, démarches juridiques nécessaires | À partir de 500 € |

Alternatives gratuites : combiner les recherches inversées, Social Blade pour l’historique des comptes, et des recherches manuelles sur les forums locaux. Pour les créateurs et entrepreneurs, optimiser sa propre présence aide aussi à diminuer l’impact d’un Compte Mystère : plus la présence officielle est claire, plus il est facile de contrer les comptes anonymes (voir guide pour optimiser la présence en ligne).

Exemple : une agence nommée Investigram propose un service d’analyse pour PME. Le service remplace souvent la démarche interne laborieuse et réduit le temps d’identification à quelques jours. Les limites incluent l’absence d’accès aux données privées d’Instagram et la nécessité de preuves publiques vérifiables.

Insight : évaluer le rapport coût/bénéfice avant d’engager un service payant ; pour beaucoup de cas, la combinaison d’outils gratuits et d’une méthode structurée suffit.

Précautions légales et considérations éthiques

Toute recherche d’identité doit respecter la législation et la dignité des personnes. Il est interdit d’accéder à des comptes privés sans autorisation, d’utiliser des techniques de hacking, ou de diffuser des informations sensibles. Le cadre légal varie selon les pays, et en France des règles strictes encadrent la protection des données personnelles.

Aspects à vérifier avant de commencer

- ⚖️ Objectif légitime : établir un fait, se protéger ou préparer une action juridique

- 🔐 Consentement : si possible, obtenir l’accord de la personne recherchée

- 🗂️ Confidentialité des données trouvées : conserver et partager avec précaution

| Risque ⚠️ | Conséquence possible 📛 | Action recommandée ✅ |

|---|---|---|

| Accès illégal | Poursuites pénales | Ne pas forcer les accès |

| Diffusion d’informations | Atteinte à la vie privée | Vérifier et anonymiser |

| Mauvaise identification | Préjudice moral | Recouper plusieurs sources |

Exemple juridique : une entreprise publie le nom d’une personne soupçonnée d’être derrière un Compte Mystère sans preuve solide. La personne peut engager une action en diffamation. D’où l’importance d’une documentation rigoureuse et d’un avis juridique si l’affaire doit être portée plus loin.

Insight : respecter la loi protège l’enquêteur et renforce la valeur des preuves collectées.

Cas pratique : démasquer un ProfilDerrière un compte anonyme — scénario agence Investigram

Fil conducteur : l’agence Investigram reçoit une demande d’une boutique locale victime d’un compte anonyme accusant la boutique de vols. La mission est d’identifier l’auteur pour protéger la réputation et, si nécessaire, préparer une procédure. La méthodologie appliquée illustre l’ensemble des principes précédents.

Étapes détaillées appliquées au cas

- 🔎 Analyse initiale du Profil Révélé (bio, posts, hashtags)

- 📸 Recherche inversée des images pour retrouver des occurrences

- 🌐 Croisement des pseudonymes sur forums et réseaux locaux

- 🧾 Documentation et rapport avec captures et sources

| Action 🛠️ | Résultat attendu ✅ | Evidence fournie 📁 |

|---|---|---|

| Recherche image | Découvrir publication originelle | URL et capture d’écran |

| Croisement pseudo | Identifier un profil cohérent | Liens multiples |

| Rapport final | Base pour action juridique | Document PDF horodaté |

Résultat du cas pratique : en 48 h, l’équipe d’Investigram remonte à un ancien employé mécontent qui recyclait des photos du magasin sur son blog. Les preuves publiques (posts sur le blog et commentaire sur un forum local) suffisent pour demander le retrait du contenu et, si besoin, engager une procédure. La boutique récupère ainsi une partie de sa réputation sans exposer d’informations personnelles inutiles.

Insight : documenter et chronométrer chaque étape transforme une enquête numérique en dossier exploitable ; la méthode triomphe souvent des outils coûteux.

La solution pour améliorer ses performances sur Instagram ? Connaître son audience ! 🤓

— BDM (@BlogModerateur) October 8, 2024

Découvrez plusieurs outils et méthodes pour comprendre à qui vous devez vous adresser sur Instagram et Facebook. 👀

Par ici : https://t.co/8yVLAxTDEv pic.twitter.com/SVGkDO4ydA

Prévenir et se protéger des comptes anonymes : bonnes pratiques pour les particuliers et les entreprises

La prévention réduit l’impact des profils anonymes. Pour une entreprise, il s’agit d’avoir des canaux officiels visibles, des contacts clairs, et une communication transparente. Pour un particulier, limiter les informations publiques et paramétrer la confidentialité sont des gestes simples mais efficaces.

Mesures concrètes à adopter

- 🛡️ Mettre en avant les comptes officiels et vérifier les liens sur le site

- 🔒 Paramétrer compte privé pour usage personnel

- 📣 Répondre publiquement aux accusations factuelles avec preuves

- 📚 Conserver une archive horodatée des publications officielles

| Public cible 👥 | Action préventive 🧭 | Effet attendu 🎯 |

|---|---|---|

| Entreprise | Publier contacts vérifiés | Diminution des malentendus |

| Freelance | Maintenir portfolio à jour | Répondre plus rapidement aux faux |

| Particulier | Limiter exposé public | Réduction du risque d’usurpation |

Ressources utiles : pour optimiser sa présence et réduire le risque de confusion, consulter des guides pratiques comme optimiser la présence en ligne ou des articles sur la gestion commerciale et la visibilité (ventes en ligne en 30 jours, gérer une petite boutique). Pour les indépendants, des ressources listent comment vendre ses compétences et gérer la relation client (plateformes pour freelances, gestion clients freelance).

Insight : la meilleure défense contre un Compte Mystère est une présence publique claire et documentée ; elle permet de régler la majorité des incidents sans escalade.

Pour approfondir les techniques d’extraction et d’analyse des contenus multimédias, des articles complémentaires sont disponibles : extraire des vidéos (extraire vidéos YouTube), optimiser des images (optimiser images) et revenir sur d’anciennes plateformes si nécessaire (retourner vers Skyblog, ressource p290, ressource p293).

InstaVérité et Détecteur Insta sont des manières imagées de désigner la méthode décrite : une combinaison d’observation, d’outils et de recoupement. Utilisez la méthode, documentez chaque étape et évitez les raccourcis illégaux — c’est la garantie d’un profil Profil Révélé crédible et exploitable.